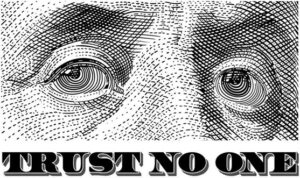

En el actual panorama de la ciberseguridad, la adopción de la estrategia Zero Trust se ha convertido en un tema relevante para las empresas. Esta estrategia consiste en no confiar en ningún dispositivo, usuario o sistema dentro o fuera de la red, por lo que se requiere autenticación y autorización para cada acceso. En este artículo exploraremos en qué consiste Zero Trust, cómo aplicarlo y algunos ejemplos de su uso.

¿Qué NO es Zero Trust?

- No es tecnología: no se trata de una solución tecnológica que compra e instala dentro de su empresa, con la promesa de resolver todos los problemas de ciberseguridad.

- No significa que nadie tenga acceso: hay que tener claro, que no confiar no es sinónimo de paralizar las operaciones o la continuidad del negocio, siempre que debamos implementar algún tipo de metodología, soluciones o controles, deben estar alineados a los objetivos del negocio y los procesos que se ejecuten dentro de la institución o empresa.

- No es una solución única: aunque múltiples compañías le han puesto el nombre Zero Trust a sus productos de seguridad, por un tema de Marketing y tendencia. Zero Trust va más allá que una simple solución: es un cambio de cultura y pensamiento dentro de la empresa. Recuerda: Ciberseguridad somos todos.

- No es solo para la red: a menudo asociamos Zero Trust simplemente al acceso a la red; sin embargo, si empezamos a verlo como un todo, esto también aplica a los usuarios, como un mecanismo de protección para los ataques de ingeniería social, en el cual los usuarios dejan de confiar de forma automática en mensajes que reciben por los distintos medios y confirman con el origen utilizando un canal distinto de comunicación que la solicitud o mensaje recibido es confiable y no se trata de un cibercriminal.

¿Qué es Zero Trust?

Zero Trust, en español «confianza cero», es un enfoque de seguridad en la ciberseguridad que se basa en la premisa de que ninguna entidad, ya sea dentro o fuera de una red, debe ser confiable automáticamente.

En lugar de asumir que los dispositivos y usuarios dentro de la red son seguros, el modelo Zero Trust requiere que todos los dispositivos y usuarios sean autenticados y autorizados antes de otorgarles acceso a los recursos de la red.

¿Cuál es la diferencia entre Zero Trust y Defensa en Capas?

A menudo, muchas personas tienden a confundir Zero Trust con Defensa en Capas o incluso cruzarlos como si se tratase de un mismo concepto; sin embargo, la diferencia principal es la siguiente:

- Zero Trust es una filosofía o marco conceptual que orienta a las organizaciones sobre cómo abordar la ciberseguridad, al no confiar automáticamente en nada o nadie.

- Defensa en Capas se considera como la aplicación práctica de los controles de seguridad en distintos niveles o anillos de protección alrededor del activo más valioso para toda organización (la información).

¿Cómo aplicar Zero Trust?

Lo primero que debemos tener claro previo a aplicar cualquier medida de seguridad es:

- ¿Qué debemos proteger?

- ¿Dónde está ubicado lo que debemos proteger?

- ¿Cuál es el valor del activo a proteger?

- ¿Cuáles procesos están involucrados con la interacción del activo a proteger?

- ¿Cuáles son los riesgos a los que está expuesto el activo?

- ¿Qué controles me ayudan a reducir la exposición del activo a proteger?.

Antes de empezar a aplicar controles, debemos estar sumamente claros sobre ¿Cuáles son los principios fundamentales del Zero Trust?

- Jamás confíe, siempre verifique: No confíe automáticamente en ningún usuario, dispositivo o servicio, independientemente de su ubicación. Verifique la identidad y el contexto antes de otorgar acceso.

- Acceso de Privilegio mínimo: Asigne a los usuarios y dispositivos únicamente los permisos necesarios para realizar sus tareas. Limite el acceso a recursos y funciones según las necesidades específicas de cada usuario o dispositivo.

- Múltiple factor de autenticación: Haga uso de segundos y terceros factores que permitan autenticar al solicitante, esto puede realizarlo combinando dos o más de los siguientes factores:

- Algo que sabes: contraseñas, preguntas secretas, entre otros.

- Algo que tienes: token, smartcards, entre otros.

- Algo que eres: huellas digitales, iris del ojo

- Donde te encuentras: Aplicar como filtro adicional, el espacio geográfico del solicitante. (Adicional a 2 de los controles anteriores)

- Segmentación de la red: La red de la organización debe estar dividida, para limitar el acceso de los usuarios y dispositivos solo a los recursos que necesitan para hacer su trabajo. Por ejemplo, los empleados de recursos humanos solo deben tener acceso a los recursos relacionados con la gestión de recursos humanos, mientras que los empleados de TI solo deben tener acceso a los recursos de TI.

- Monitoreo y análisis en tiempo real: Se debe implementar un monitoreo continuo de la red y los recursos para detectar y prevenir posibles amenazas.

- Inspección y cifrado del tráfico: Inspeccione y cifre todo el tráfico de la red, tanto interno como externo, para proteger la confidencialidad e integridad de la información que fluye a través de la red.

- Políticas basadas en riesgos y contexto: Se deben implementar políticas de seguridad estrictas para garantizar que todos los usuarios y dispositivos cumplan con los requisitos de seguridad de la organización.

- Gestión de la seguridad de los dispositivos: Asegure que todos los dispositivos que se conectan a la red cumplan con las políticas de seguridad y estén actualizados con parches y actualizaciones de software.

- Programas de Concientización: la formación continua a los usuarios, se convertirá en el aliado perfecto para la implementación del Zero Trust dentro de su empresa, ya que es el usuario la primera puerta de entrada, que el cibercrimen busca romper.

Ejemplos de aplicación de Zero Trust

- Google: La compañía implementó Zero Trust en su infraestructura. En este modelo, cada usuario es visto como un potencial atacante y se requiere una autenticación multifactorial para cada acceso, incluso cuando se trata de usuarios internos.

- Forrester Research: La firma de investigación de mercado adoptó Zero Trust en 2019 y reporta un aumento en la eficacia de la seguridad en su entorno de trabajo.

- Twitter: La red social implementó Zero Trust en su plataforma a través de la adopción de varias tecnologías como la autenticación multifactorial y la segmentación de la red.

Conclusión

Zero Trust es una estrategia de seguridad efectiva que puede proteger a las empresas de las amenazas de seguridad en constante evolución. Al implementar esta estrategia, las empresas pueden garantizar la seguridad de sus activos y proteger sus datos sensibles contra los ataques, es un marco de seguridad importante que las organizaciones pueden utilizar para protegerse contra las amenazas cibernéticas. Al asumir que cada solicitud de acceso es una amenaza potencial e implementar medidas para verificar y controlar el acceso, las organizaciones pueden reducir el riesgo de violaciones de datos y otros incidentes de seguridad. Si bien la implementación de un modelo de confianza cero puede ser un desafío, los beneficios de este enfoque son significativos y es un paso crítico para protegerse contra la amenaza en constante evolución del cibercrimen.

Autor: Jahir Gantes – Embajador de ComunidadDOJO